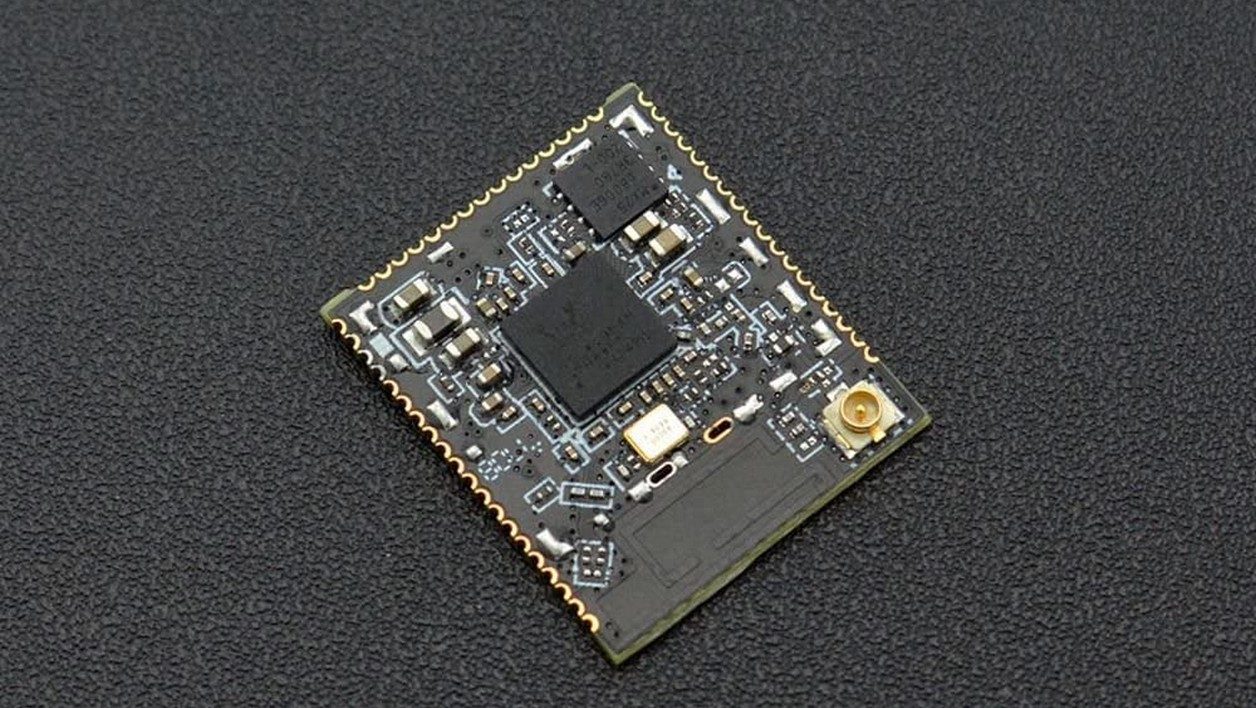

Des chercheurs en sécurité de Vdoo ont révélé six importantes failles pour le module Wi-Fi RTL8195A de Realtek, un composant qui est destiné aux objets connectés et que l’on retrouve dans beaucoup de secteurs : agriculture, jeux vidéos, automobile, santé, sécurité, domotique, etc. Les experts estiment que ces failles affectent également trois autres modèles similaires (RTL8711AM, RTL8711AF et RTL8710AF).

Toutes ces failles affectent l’initialisation de la connexion WPA2 (« handshake »). Trois d’entre elles (désignées VD-1406, VD-1407 et VD-1411) peuvent être exploitées à distance sans qu’il soit nécessaire de connaître le mot de passe du réseau sans fil. On peut alors prendre le contrôle total du module, exécuter du code arbitraire ou provoquer un déni de service. Les autres failles (VD-1408, VD-1409, VD-1410) permettent également l’exécution de code arbitraire à distance, mais nécessitent de connaître le mot de passe du réseau.

Seuls les modèles fabriqués avant le 21 avril 2020 sont vulnérables à l’une ou plusieurs de ces failles. Mais pour le savoir, il faut déjà pouvoir interroger le firmware, à moins que cette information soit renseignée par le fabricant de l’objet connecté. Realtek a publié des patches pour le firmware, mais encore faut-il pouvoir les installer. Ce n’est pas le cas pour beaucoup d’objets connectés. Un bon mot de passe WPA2 permet de prémunir contre les failles VD-1408, VD-1409 et VD-1410, mais contre les trois autres. Bref, en tant qu’utilisateur final, on reste plutôt démuni…

Source: Vdoo

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.